Kuinka purkaa tiiviste

Hashes-salauksen purkaminen Johdanto Hashes.com on vankka alusta, jota käytetään laajalti läpäisytestauksessa. Se tarjoaa joukon työkaluja, mukaan lukien hash-tunnisteet, hash-vahvistimen ja base64-enkooderin ja -dekooderin, ja se on erityisen taitava purkamaan suosittuja hash-tyyppejä, kuten MD5 ja SHA-1. Tässä artikkelissa perehdymme tiivisteiden salauksen purkamisen käytännön prosessiin […]

Haavoittuvuuksien hallinta palveluna: älykäs tapa suojata organisaatiotasi

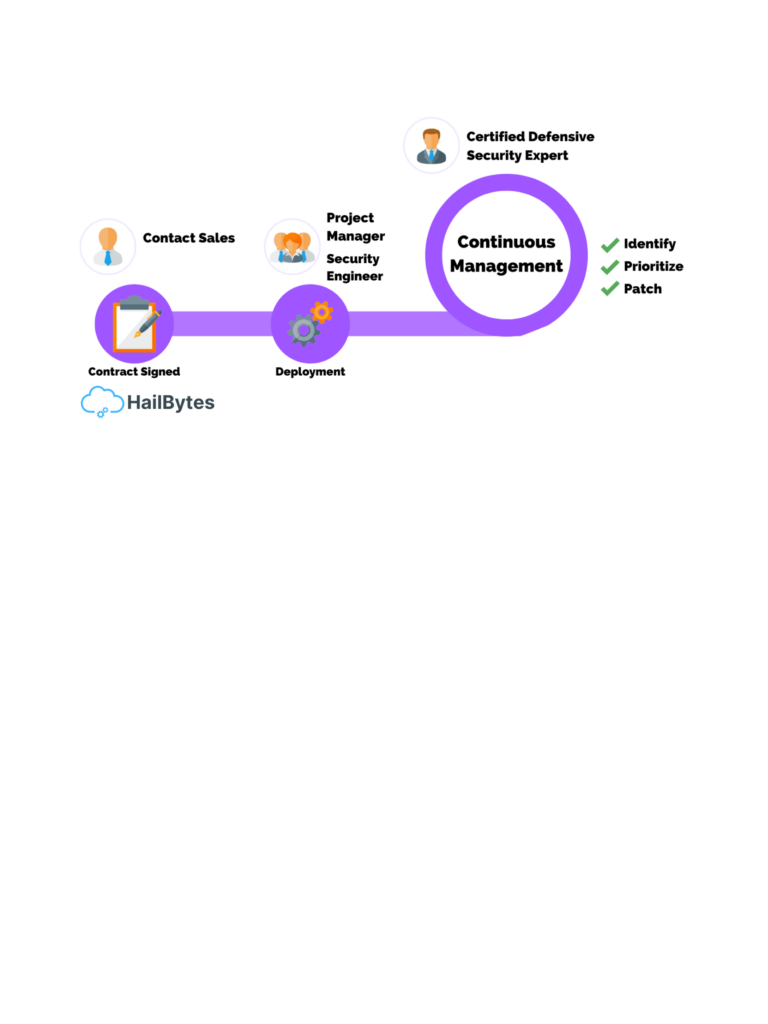

Haavoittuvuuksien hallinta palveluna: älykäs tapa suojata organisaatiotasi Mitä on haavoittuvuuksien hallinta? Kaikessa koodauksessa ja ohjelmistoyritysten käytössä on aina tietoturva-aukkoja. Koodi voi olla vaarassa ja tarve suojata sovelluksia. Siksi meillä on oltava haavoittuvuuksien hallinta. Mutta meillä on jo niin paljon […]

Haavoittuvuuksien hallinta palveluna: avain vaatimustenmukaisuuteen

Haavoittuvuuksien hallinta palveluna: avain vaatimustenmukaisuuteen Mitä on haavoittuvuuksien hallinta? Kaikessa koodauksessa ja ohjelmistoyritysten käytössä on aina tietoturva-aukkoja. Koodi voi olla vaarassa ja tarve suojata sovelluksia. Siksi meillä on oltava haavoittuvuuksien hallinta. Mutta meillä on jo niin paljon lautasellamme […]

Kuinka haavoittuvuuden hallinta palveluna voi auttaa sinua säästämään aikaa ja rahaa

Kuinka haavoittuvuuden hallinta palveluna voi auttaa sinua säästämään aikaa ja rahaa Mitä on haavoittuvuuden hallinta? Kaikessa koodauksessa ja ohjelmistoyritysten käytössä on aina tietoturva-aukkoja. Koodi voi olla vaarassa ja tarve suojata sovelluksia. Siksi meillä on oltava haavoittuvuuksien hallinta. Mutta meillä on jo niin paljon […]

5 Haavoittuvuuksien hallinnan edut palveluna

5 Haavoittuvuuksien hallinnan edut palveluna Mitä on haavoittuvuuksien hallinta? Kaikessa koodauksessa ja ohjelmistoyritysten käytössä on aina tietoturva-aukkoja. Koodi voi olla vaarassa ja tarve suojata sovelluksia. Siksi meillä on oltava haavoittuvuuksien hallinta. Mutta meillä on jo niin paljon huolestuttavaa […]

Mitä tulee ottaa huomioon valittaessa kolmannen osapuolen suojauspalveluntarjoajaa

Mitä tulee ottaa huomioon valittaessa kolmannen osapuolen tietoturvapalvelun tarjoajaa Johdanto Nykypäivän monimutkaisessa ja jatkuvasti kehittyvässä kyberturvallisuusympäristössä monet yritykset kääntyvät kolmannen osapuolen tietoturvapalveluntarjoajien puoleen parantaakseen turva-asentoaan. Nämä palveluntarjoajat tarjoavat erikoisosaamista, kehittyneitä tekniikoita ja ympärivuorokautista valvontaa suojellakseen yrityksiä kyberuhkilta. Oikean kolmannen osapuolen tietoturvapalveluntarjoajan valitseminen […]