AWS S3 on suosittu pilvitallennuspalvelu, joka tarjoaa yrityksille loistavan tavan tallentaa ja jakaa tietoja. On kuitenkin tärkeää muistaa, että kuten mikä tahansa verkkopalvelu, AWS S3 voidaan hakkeroida, jos asianmukaisia suojatoimenpiteitä ei tehdä. Tässä blogiviestissä käsittelemme kolmea olennaista AWS S3 -tietoturvaa parhaat käytännöt joita sinun tulee noudattaa pitääksesi tietosi turvassa!

Joten mitkä ovat nämä olennaiset AWS S3 -turvallisuuden parhaat käytännöt?

Katsotaanpa:

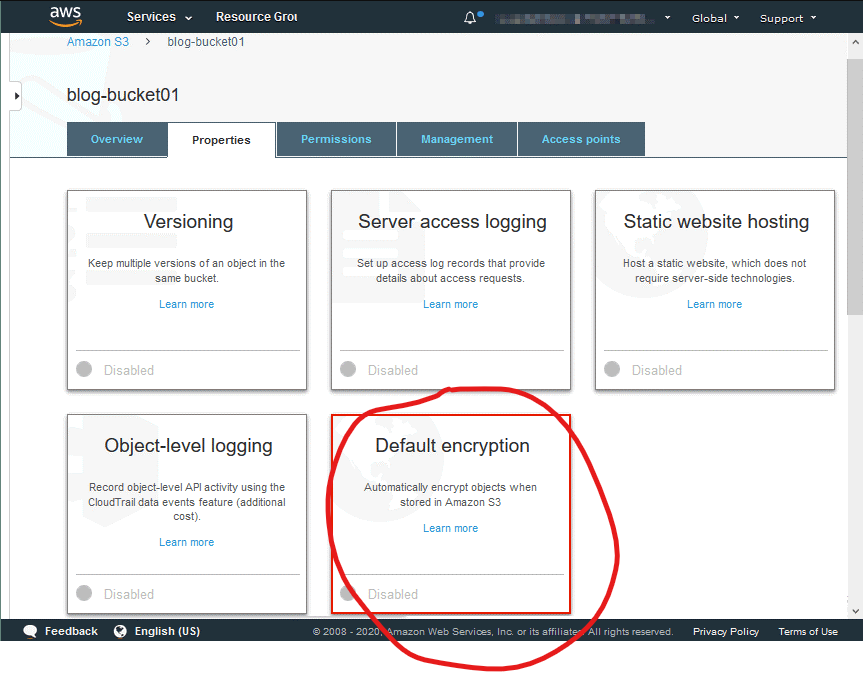

Ota palvelinpuolen salaus käyttöön

Ensimmäinen paras käytäntö on ottaa käyttöön palvelinpuolen salaus.

Tämä tarkoittaa, että tietosi salataan, kun niitä tallennetaan palvelimelle. Tämä auttaa suojaamaan tietojasi siltä varalta, että palvelin joskus hakkeroidaan.

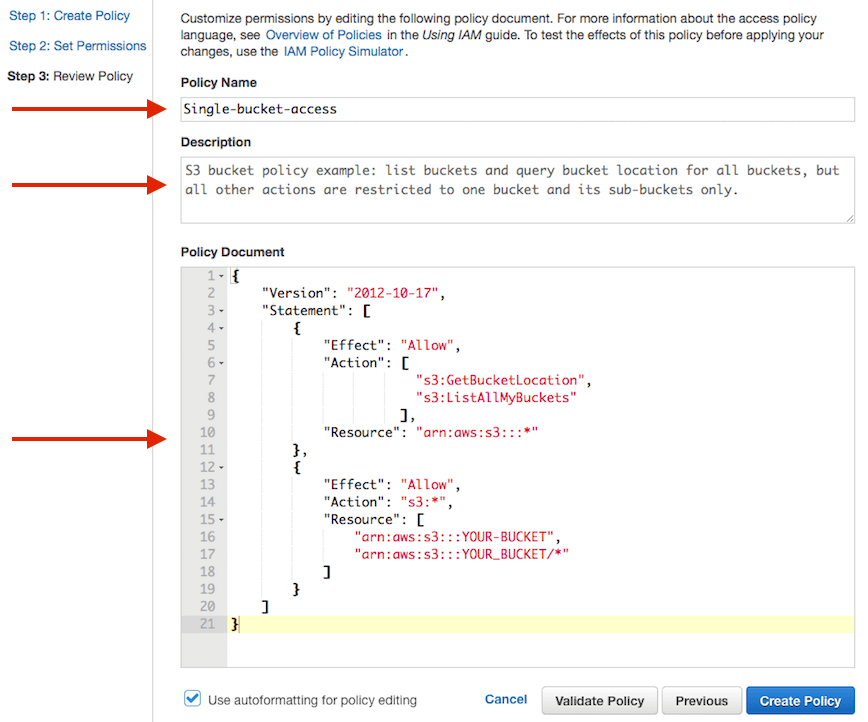

Käytä sopivan laajuisia IAM-rooleja

Toinen paras käytäntö on käyttää IAM-rooleja. IAM-roolien avulla voit hallita, kenellä on pääsy S3-säilöisi ja mitä he voivat tehdä sen sisällä olevilla tiedoilla. Käyttämällä IAM-rooleja voit varmistaa, että vain valtuutetut käyttäjät voivat käyttää tietojasi.

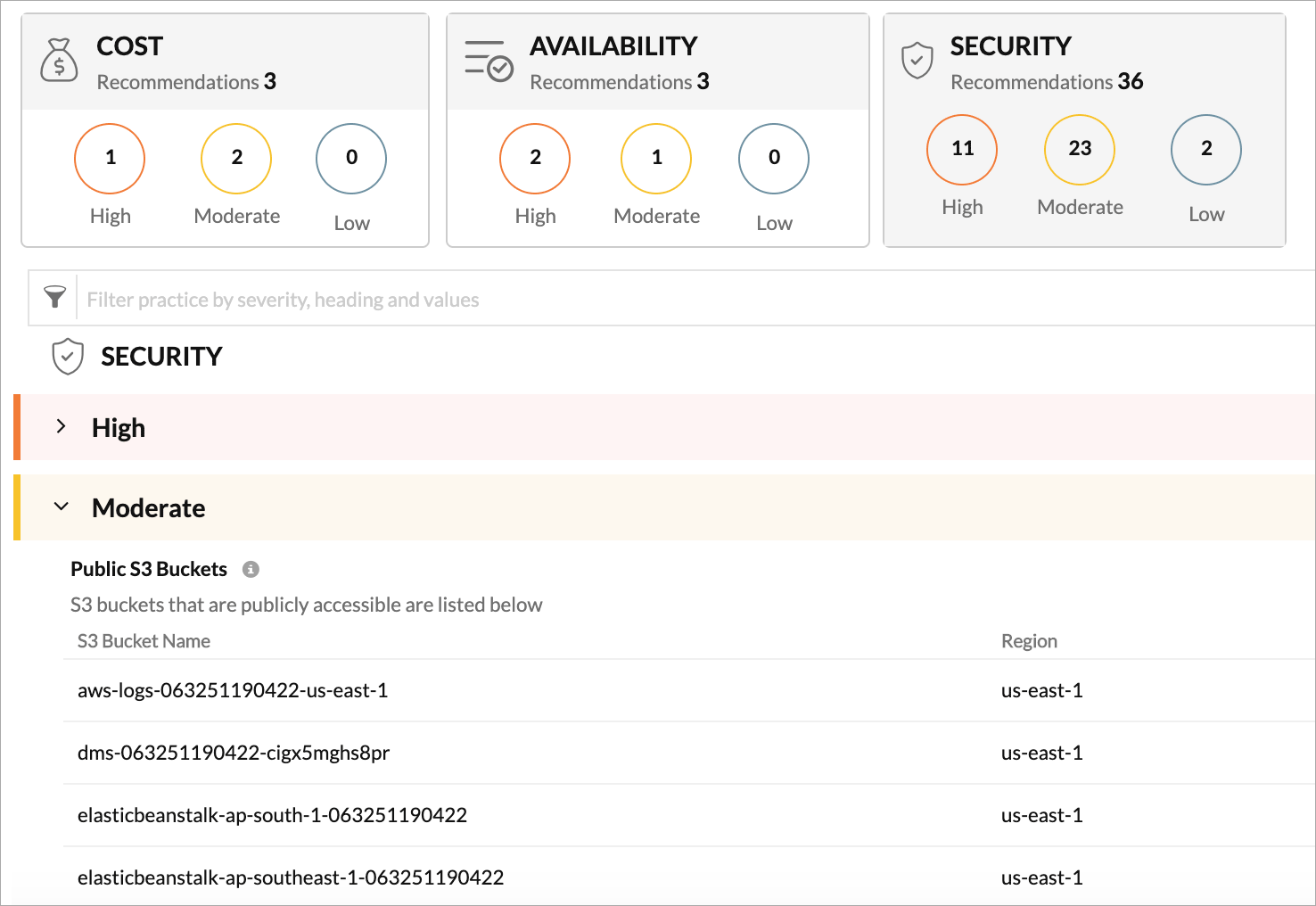

Aseta S3-kauhat yksityisiksi

Kolmas ja viimeinen paras käytäntö on pitää S3-ämpärisi yksityisinä. Tämä tarkoittaa, että vain ihmiset, joilla on oikeat käyttöoikeudet, voivat käyttää ämpäriesi tietoja. Pitämällä ämpärisi yksityisinä voit auttaa estämään luvattoman pääsyn tietoihisi.

Noudattamalla näitä keskeisiä AWS S3 -suojauksen parhaita käytäntöjä voit auttaa pitämään tietosi turvassa hakkereilta! Siinä se on! Kolme keskeistä AWS S3 -turvallisuuden parasta käytäntöä, joita sinun tulee noudattaa pitääksesi tietosi turvassa.

Onko sinulla muita vinkkejä AWS S3:n turvaamiseen?

Kerro meille alla olevissa kommenteissa! Kiitos lukemisesta!